Этот блог продемонстрирует:

- Как установить Hashcat в Kali Linux?

- Как использовать Hashcat в Kali Linux?

- Бонусный совет: как использовать списки слов Kali для взлома паролей

- Заключение

Как установить Hashcat в Kali Linux?

Hashcat — это инструмент этического взлома, который используется профессионалами в области кибербезопасности для взлома паролей. Он использует грубую силу и многие другие алгоритмы хеширования для взлома хешей или преобразования хешей в пароли. Для этого он использует разные типы атакующих режимов. Hashcat предустановлен в Kali Linux. Если он не установлен на Kali, установите его, выполнив следующие действия.

Шаг 1. Обновите Кали

Сначала обновите Kali до последней версии, используя команду « подходящее обновление » команда:

судо подходящее обновление

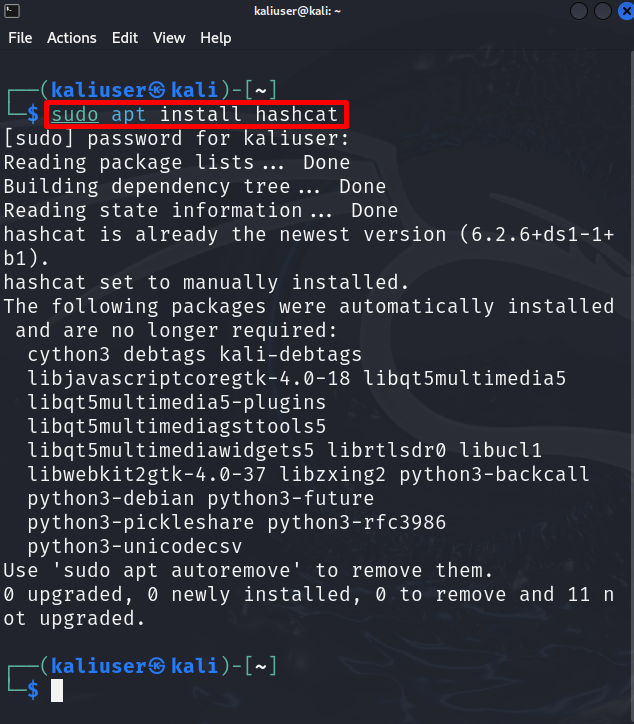

Шаг 2. Установите Hashcat

Теперь установите пакет hashcat в Kali, используя команду « apt установить hashcat » команда:

судо подходящий установить хэшкэт

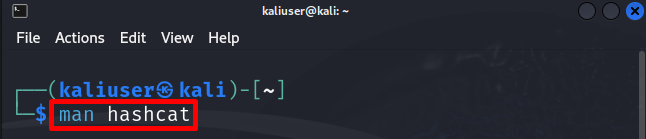

Шаг 3. Проверьте руководство Hashcat.

Чтобы проверить код алгоритма хеширования или выбрать режимы атаки hashcat, ознакомьтесь с его руководством, используя следующую команду:

мужчина хэшкэт

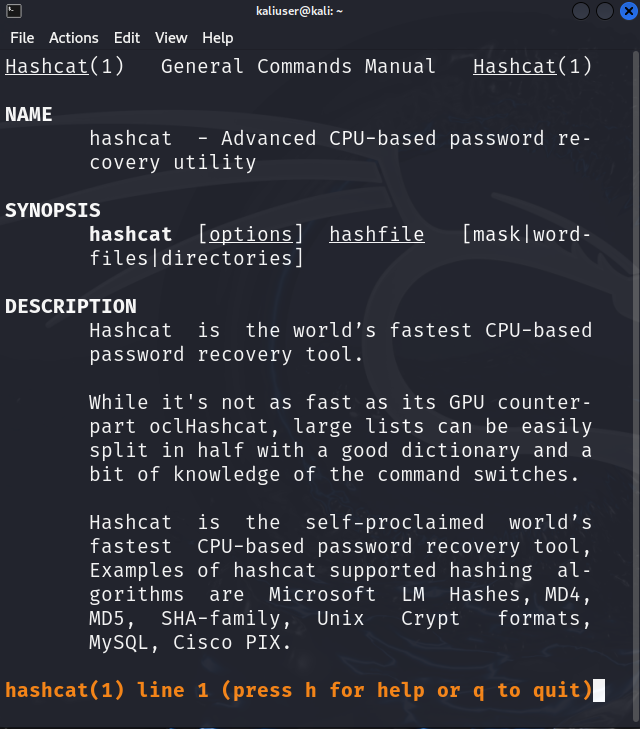

Атакующий режим

Здесь вы можете видеть, что в инструменте hashcat доступны различные режимы атаки. Краткое описание этих режимов следующее:

- Прямой: Попробуйте взломать пароль из предоставленного списка слов.

- Комбинация: Попробуйте взломать пароли, комбинируя слова из нескольких списков слов.

- Грубая сила: Он применяет метод грубой силы и пробует каждый символ из предоставленной кодировки.

- Гибридный список слов + маска: Он сочетает в себе список слов и маску

- Гибридная маска + список слов: Он также сочетает в себе маску и список слов.

- Атака ассоциации: Он использует комбинации подсказок, которые связаны с определенным паролем пользователя или полем, таким как имя пользователя, любая личная информация или имя файла:

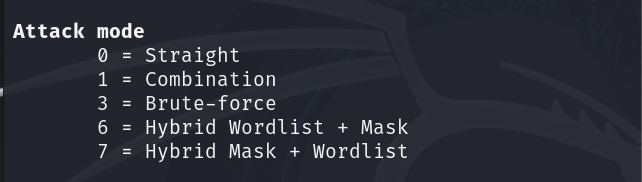

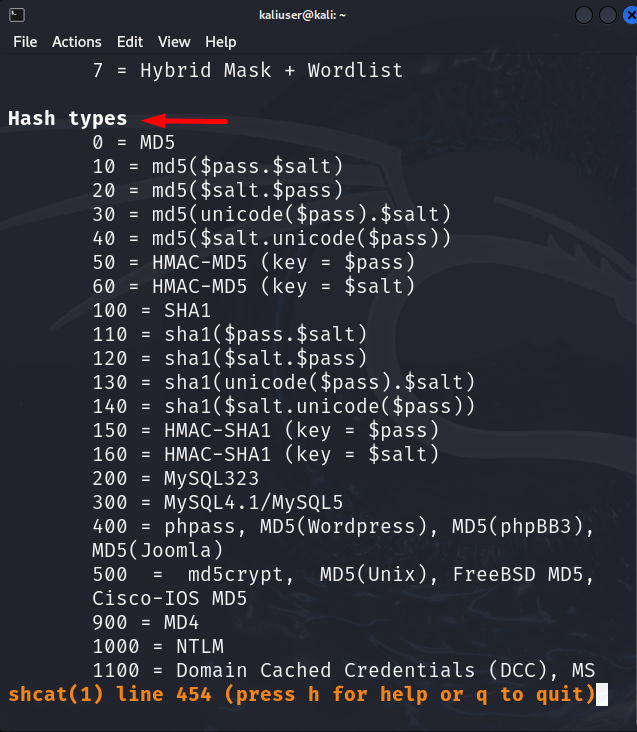

Типы хэшей

Типы хешей, которые необходимо взломать, указаны в разделе «Типы хэшей». Код типа хеш используется для взлома хешированного пароля:

Как использовать Hashcat в Kali Linux?

Hashcat использует взломщики процессоров и графических процессоров в Kali Linux, которые эффективно взламывают пароли на основе предоставленных хэшей. Если вы используете Kali Linux на виртуальной машине, вы не сможете полноценно использовать взломщики графических процессоров. Однако hashcat отлично работает и в режиме процессора. Чтобы использовать hashcat в системе Kali или на виртуальной машине Kali, пользователю необходимо иметь как минимум от 4 до 8 ГБ ОЗУ.

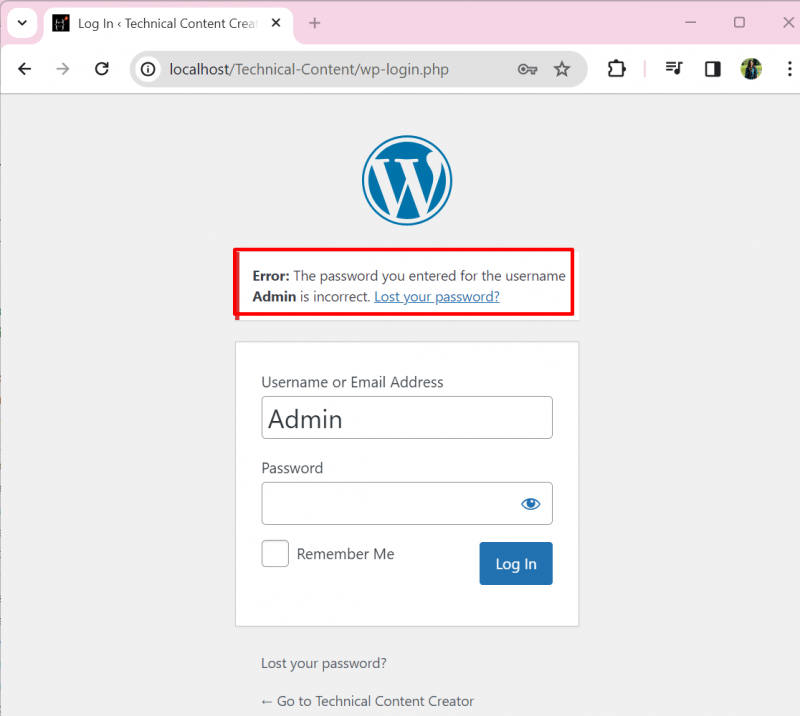

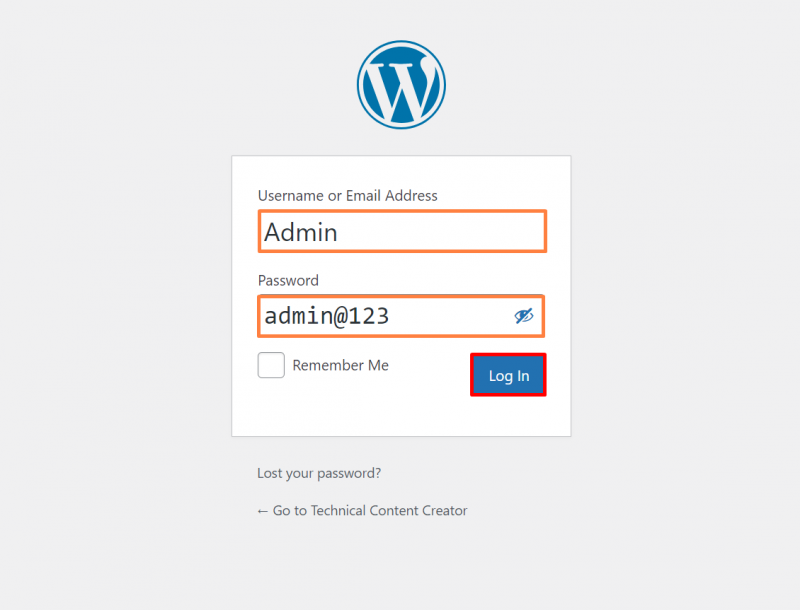

Давайте попробуем понять использование Hashcat для взлома паролей на примере веб-сайта WordPress. Предположим, пользователь забыл пароль учетной записи администратора и теперь не может получить доступ к панели управления веб-сайта, как показано ниже:

Теперь мы воспользуемся инструментом hashcat, чтобы восстановить забытый пароль администратора веб-сайта WordPress. Для правильной демонстрации выполните следующую процедуру.

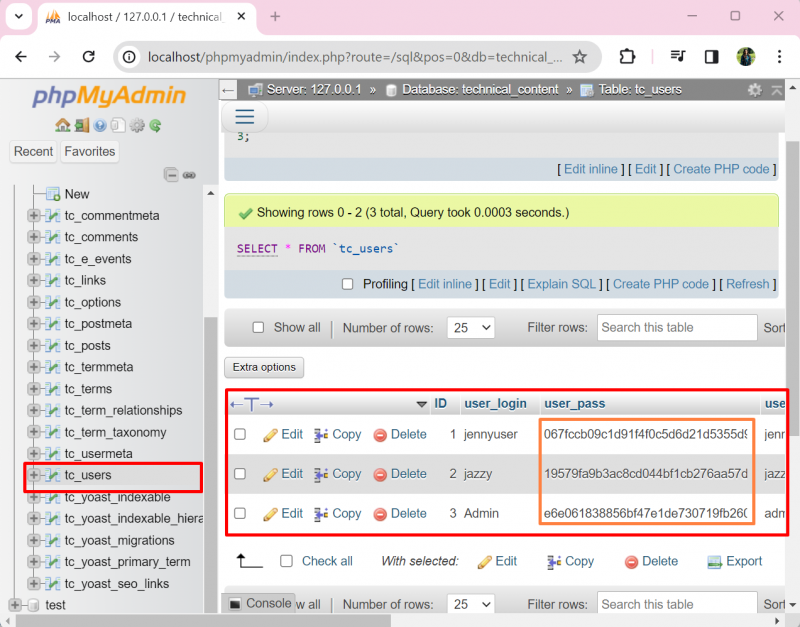

Шаг 1. Получите хешированный пароль

Пользователи с правами администратора определенно имеют доступ к базе данных WordPress. Получим из базы данных зашифрованные хешированные пароли пользователей сайта:

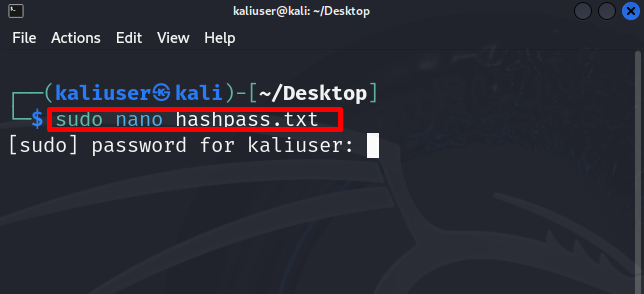

Шаг 2. Сохраните хешированный пароль в текстовом файле.

Затем сохраните хэши паролей в текстовый файл. Здесь мы создаем « хэшпасс.txt » файл в папке « Рабочий стол » с помощью редактора nano:

судо нано хэшпасс.txt

Сохраните пароль, преобразованный в хэши, в папке « хэшпасс.txt ' файл. Для демонстрации мы сохранили три пароля, которые уже были преобразованы в хешированные с помощью « MD5 » алгоритм хеширования:

Чтобы сохранить файл, нажмите « CTRL+S » и чтобы закрыть редактор, используйте « CTRL+X ».

Шаг 3. Предоставьте словарь списка слов

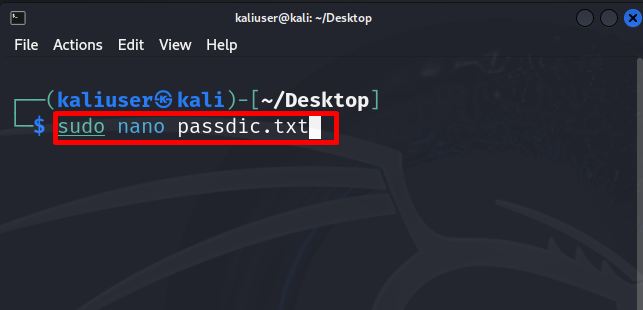

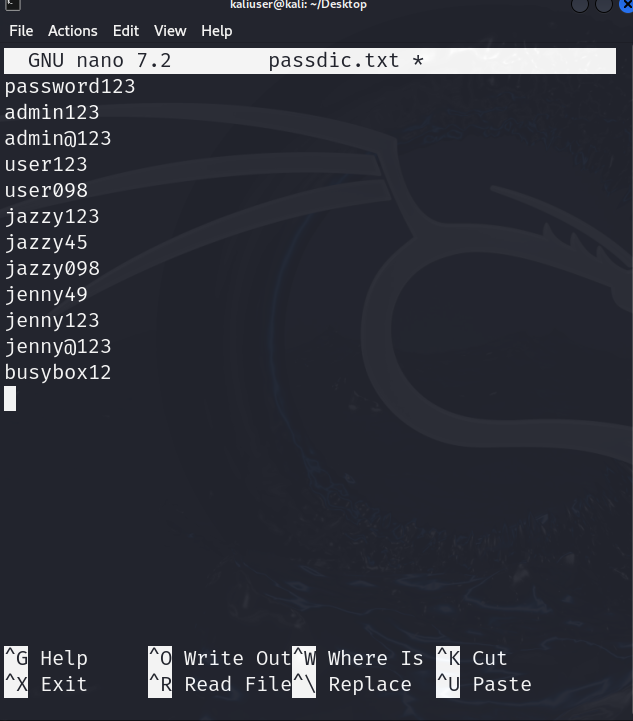

Затем предоставьте словарь списка слов, из которого hashcat попытается сопоставить хэши слов с предоставленными хешами паролей в « хэшпасс.txt ' файл. Для демонстрации мы создадим собственный список слов, который будет содержать 12 разных паролей:

судо нано passdic.txt

Здесь мы сохранили разные комбинации паролей в нашем « passdic.txt ' список слов. Пользователь также может использовать предоставленный Kali список слов, который описан в разделе ниже:

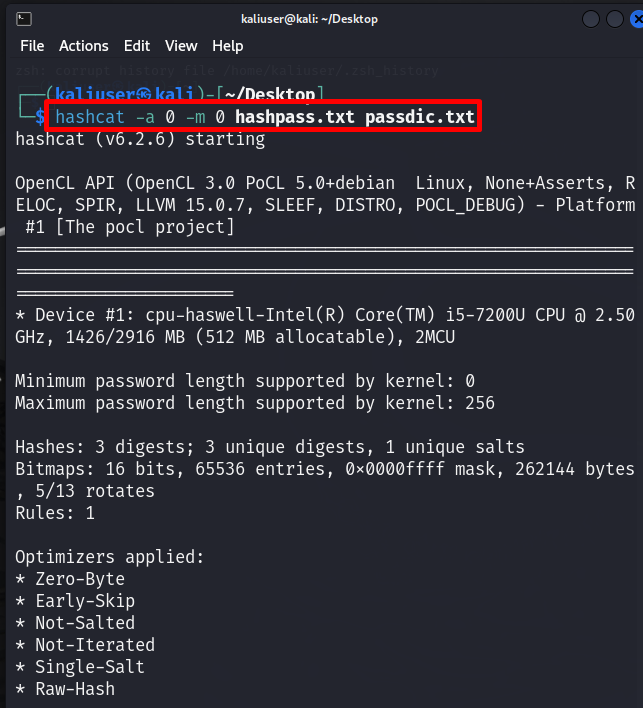

Шаг 4. Взломайте пароль

Теперь взломайте пароль, используя « hashcat -a <режим атаки> -m <тип хеша> <путь к hashpass.txt> <путь к списку слов> » команда:

хэшкэт -а 0 -м 0 hashpass.txt passdic.txtЗдесь, ' -а 0 означает, что мы использовали « Режим прямой атаки ' и ' -м 0 означает, что мы конвертируем хеши MD5 в пароли. Итак, мы применим « MD5 ” алгоритм хеширования для сопоставления хэшей “ хэшпасс.txt » в предоставленный список слов (passdic.txt):

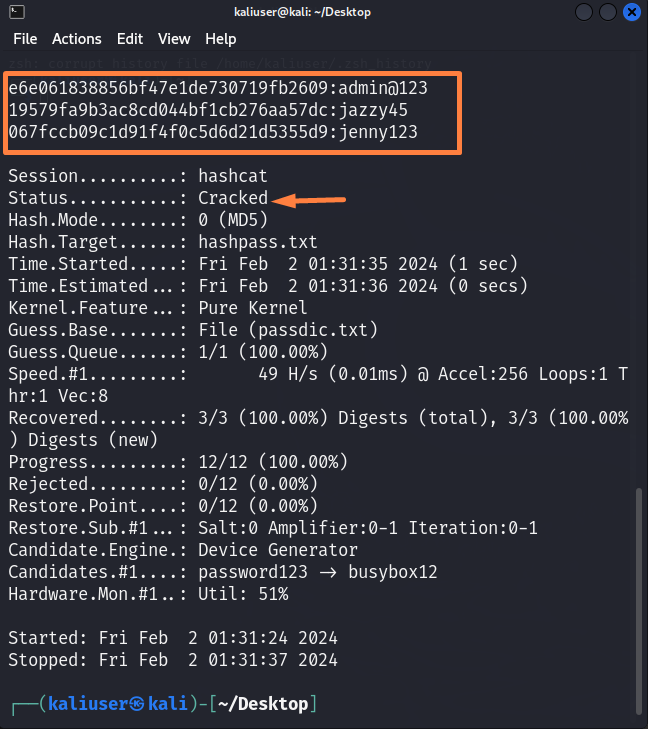

Здесь вы можете видеть, что мы эффективно взломали пароль веб-сайта из предоставленных хэшей паролей:

Шаг 5: Проверка

Для проверки попробуем пароль администратора» админ@123 » для доступа к веб-сайту WordPress:

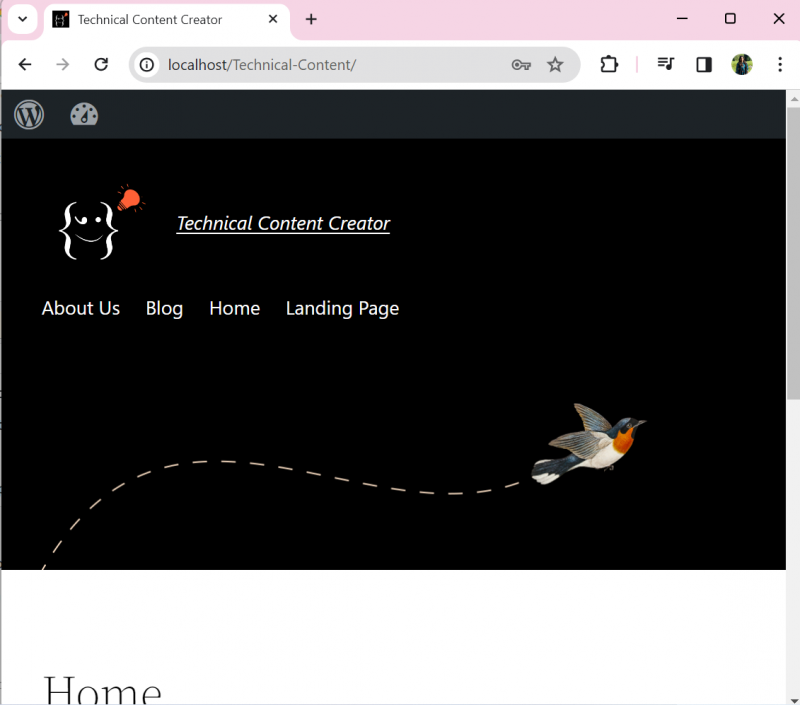

Здесь вы можете видеть, что мы успешно восстановили забытый пароль с помощью инструмента Kali hashcat:

Бонусный совет: как использовать списки слов Kali для взлома паролей

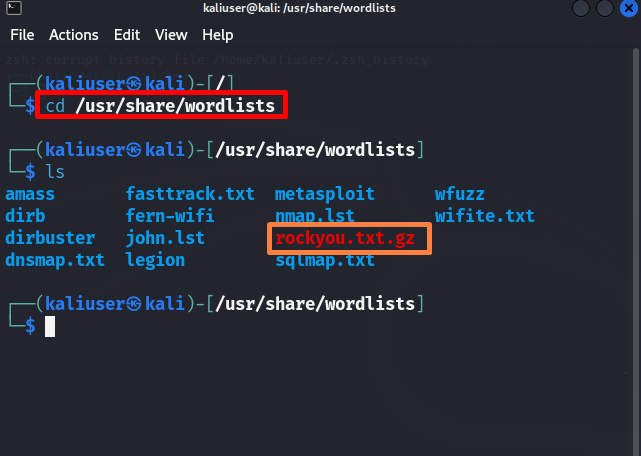

Kali Linux также предоставляет предустановленный список слов, который будет использоваться для взлома различных типов паролей. Этот список слов содержит миллионы слов и комбинаций паролей. Чтобы использовать Кали « Rockyou.txt » список слов для взлома пароля, выполните следующие действия.

Шаг 1: Откройте каталог «списков слов»

Чтобы открыть « списки слов » используйте данную команду:

CD / usr / делиться / списки словДалее запустите « лс », чтобы просмотреть все файлы и каталоги Кали « списки слов » каталог. Здесь доступны различные типы паролей или списков слов. Чтобы отслеживать обычные или прямые пароли, такие как пароли учетных записей пользователей, вы можете использовать « Rockyou.txt ' файл:

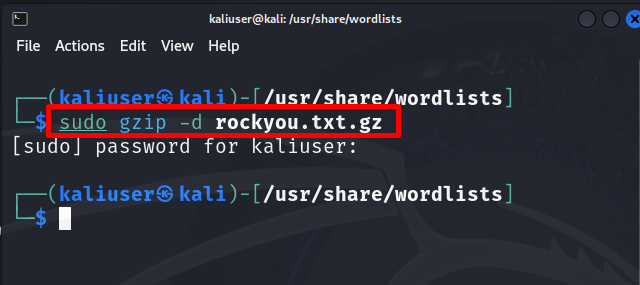

Шаг 2. Разархивируйте файл «rockyou.txt.gz».

Чтобы использовать « Rockyou.txt » в инструменте hashcat, сначала разархивируйте файл с помощью « gzip -d rockyou.txt.gz команда. Это действие может потребовать « судо » права пользователя:

судо gzip -д rockyou.txt.gz

Шаг 3. Взломайте пароль

Теперь используйте команду hashcat, чтобы взломать пароль.

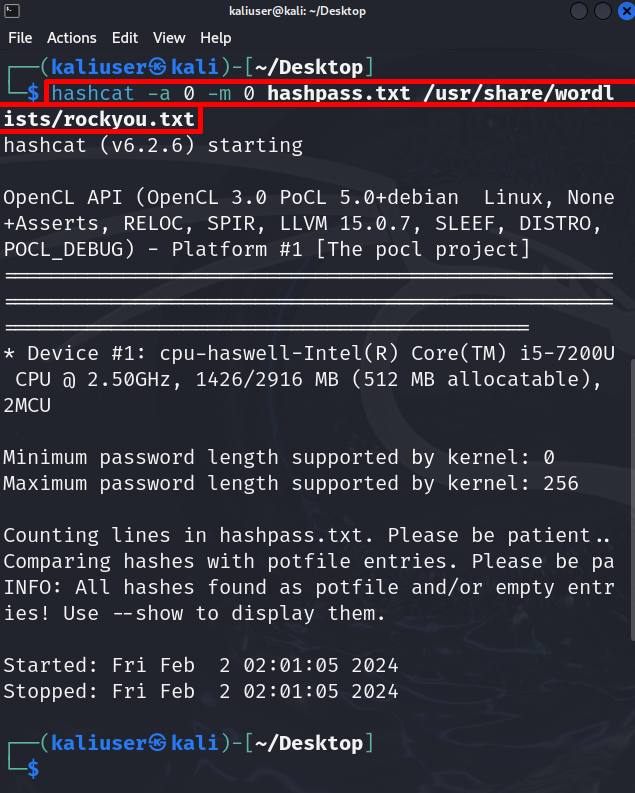

хэшкэт -а 0 -м 0 хэшпасс.txt / usr / делиться / списки слов / Rockyou.txtЗдесь вы можете видеть, что на этот раз мы использовали « Rockyou.txt ” вместо личного списка слов:

В приведенном выше выводе вы можете видеть, что хэши найдены, но не могут быть просмотрены. Чтобы просмотреть хеши, просто добавьте « -показывать ” в команде hashcat:

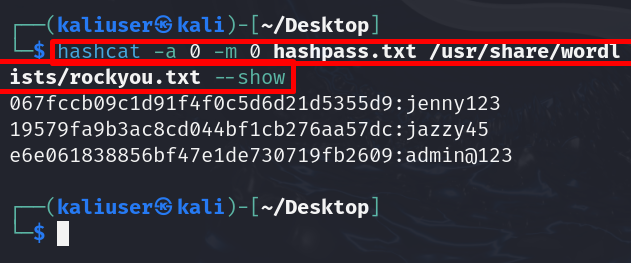

хэшкэт -а 0 -м 0 хэшпасс.txt / usr / делиться / списки слов / Rockyou.txt --показывать

Мы подробно рассказали, как использовать hashcat в Kali Linux.

Заключение

Чтобы использовать инструмент hashcat в Kali Linux, сначала сохраните пароли, преобразованные в хэши, в папке « .текст ' текстовый файл. После этого сопоставьте хэши паролей с текстовым файлом списка слов, например файлом списка слов Kali « Rockyou.txt ' файл. Для этого просто используйте команду « hashcat -a <режим атаки> -m <тип хеша> <путь к hashpass.txt> <путь к списку слов> команда. Этот пост продемонстрировал использование hashcat в Kali Linux.